Перед написанием этой главы, я некоторое время думал, посвятить ее развертыванию Active Directory или подключению к Internet. И все же решил посвятить организации подключения к Internet, так как эта тема, пожалуй, более актуальна. Ведь развертывание Active Directory не всегда необходимо. Например, если у вас в сети всего пять-семь компьютеров, вполне можно обойтись просто правильной настройкой их локальных учетных записей и политик. Кроме того, использование сервера Activa Directory одновременно в качестве шлюза небезопасно, так что прибегать к такой схеме следует только в случае крайней необходимости (например, в случае нехватки компьютеров). Вообще-то, в качестве шлюза выхода в Internet можно использовать и компьютер под управлением Windows 2000 Professional и еще кое-какого программного обеспечения (об этом сказано подробнее в конце Главы 6).

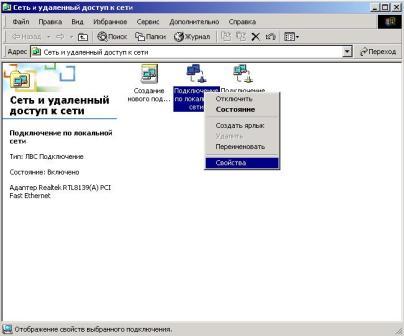

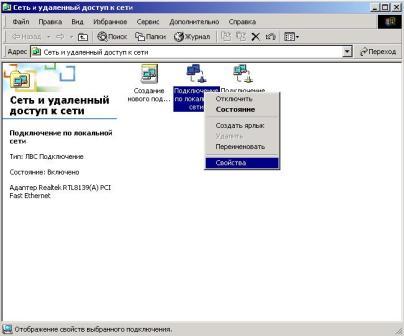

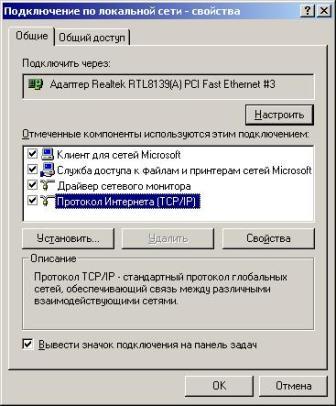

Итак, существуют три варианта организации доступа вашей подсети в Internet. Рассмотрим их все по порядку. Начнем с самого простого. Вызовите свойства ярлыка "Мое сетевое окружение", что находится на вашем "рабочем столе". Должно открыться такое вот окно.

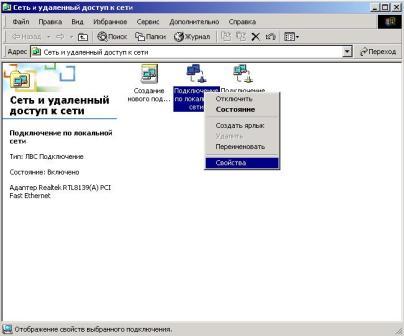

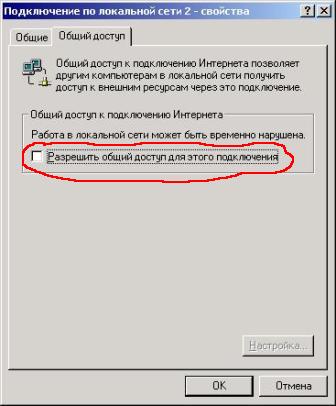

Далее вызовите свойства внешнего ("смотрящего" в Internet) сетевого подключения, перейдите на вкладку "Общий доступ", и установите флажок "Разрешить общий доступ для этого подключения", после чего нажмите ОК.

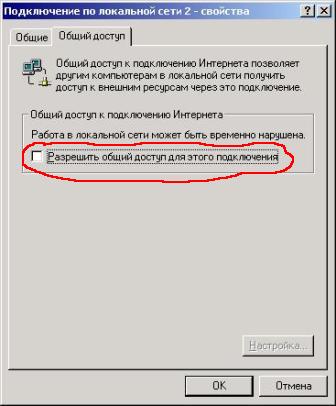

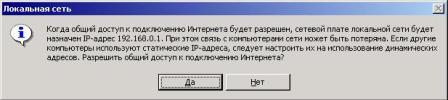

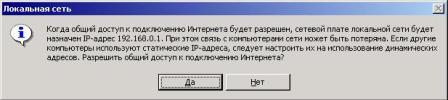

Выскочит следующее предупреждение (просто нажмите "Да").

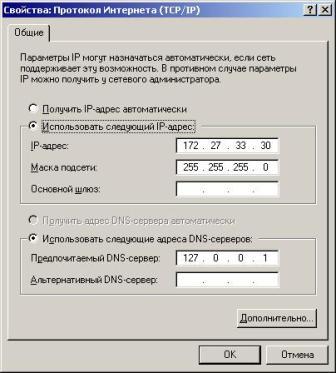

Теперь вызовите свойства внутреннего сетевого подключения, и вместо принудительно записанного IP-адреса 192.168.0.1 и маски подсети 255.255.0.0 впишите ваш IP-адрес и вашу маску подсети.

Вот и все. Выход в Internet готов. Можете приступать к проверке работоспособности подключения утилитой ping (формат команды - ping <IP-адрес сервера вашего провайдера> -t). Казалось бы, все очень просто. Но за эту простоту прийдется платить. Во-первых, лично мне не удалось найти в Internet файервол, который бы работал при такой схеме подключения. Оставить же компьютер без какой-либо защиты в наше время стремительного роста числа хакерских атак чревато очень неприятными последствиями. Во-вторых, такая схема приемлима, только если ваша внутренняя сеть состоит из одной подсети. Если из двух и более - от первого варианта прийдется отказаться, так как он не будет работать.

Вариант второй - NAT преобразование. Работает оно следующим образом. При запросе данных из внешней сети (или Internet) за каждым компьютером внутренней сети на внешнем сетевом подключении закрепляется строго определенный порт. Когда запрошенная информация из внешней сети (или Internet) поступает клиенту, то она сперва приходит на порт сервера, закрепленный за клиентом, а сервер, в свою очередь, передает поступившую информацию клиенту.

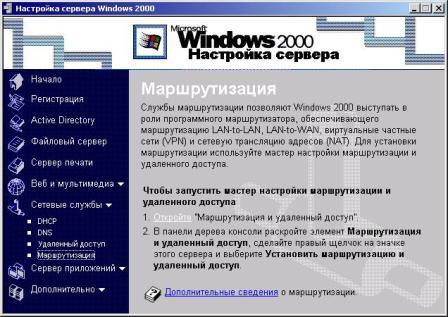

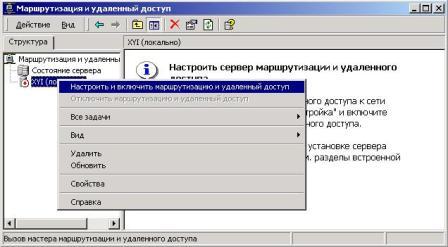

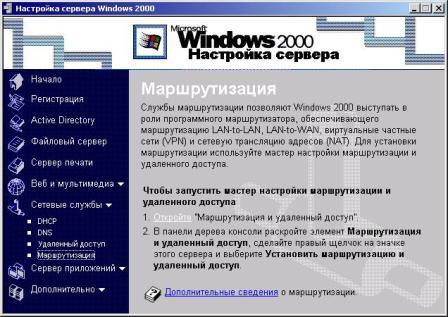

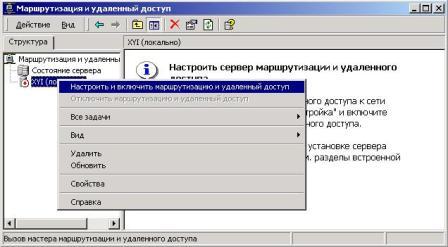

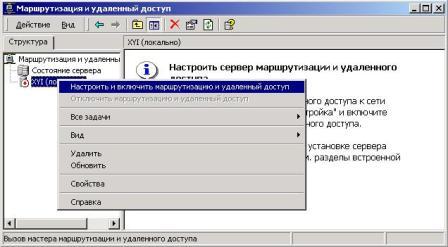

Настраивается NAT следующим образом. Зайдите в "Пуск"->"Программы"->"Администрирование"->"Маршрутизация и удаленный доступ", либо воспользуйтесь оконом настройки сервера.

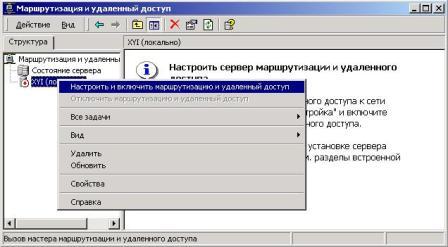

Правой клавишей мыши вызовите контекстное меню вашего сервера и выберите в нем пункт "Настроить и включить маршрутизацию и удаленный доступ".

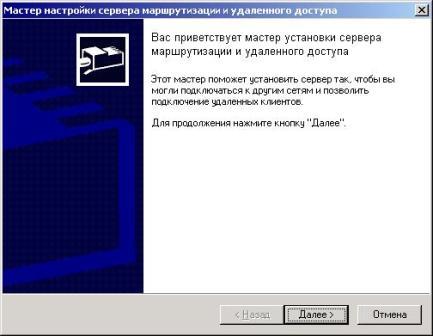

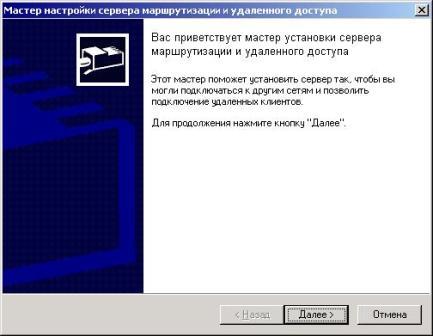

Появится приветствие мастера настройки маршрутизации и удаленного доступа.

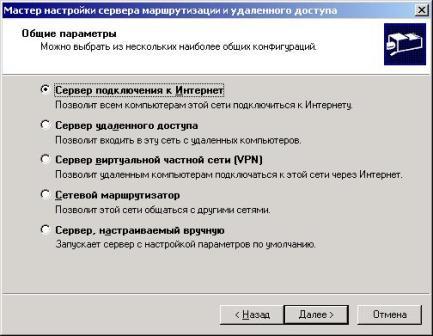

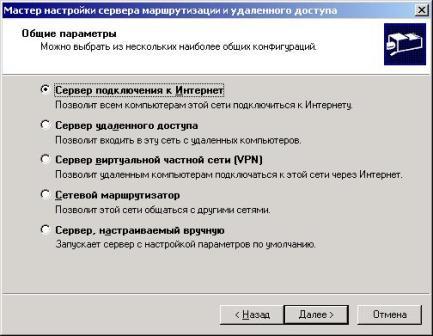

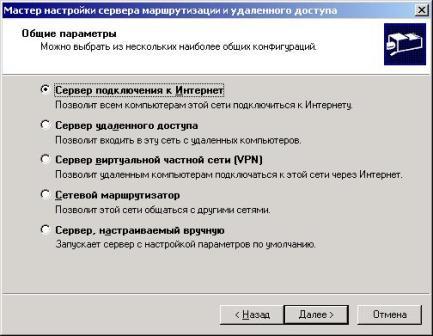

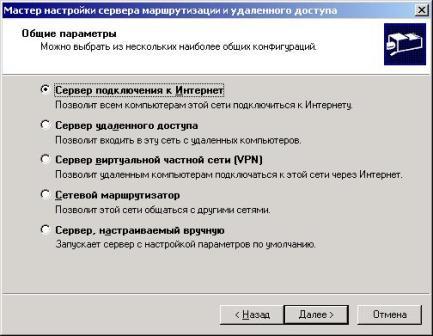

Смело жмите "Далее". Появится окно выбора возможных конфигураций подключения.

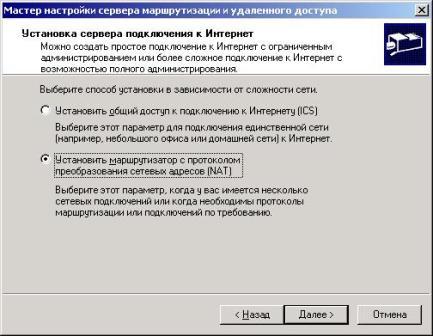

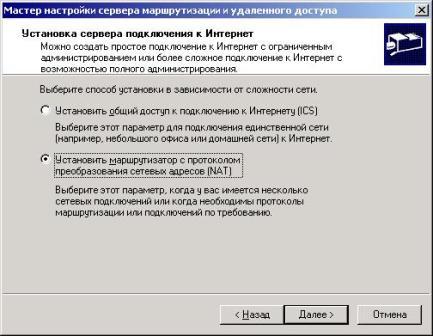

Выбираем "Сервер подключения к Интернет". Теперь предстоит выбрать, использовать общий доступ к подключению (ICS) или протокол преобразования сетевых адресов (NAT).

Что касается ICS, он был рассмотрен выше. Это просто другой способ организовать первый вариант подключения. Так что выбираем NAT и жмем "Далее".

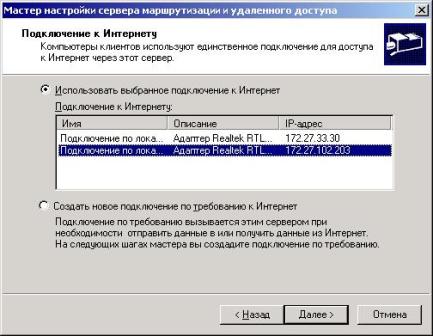

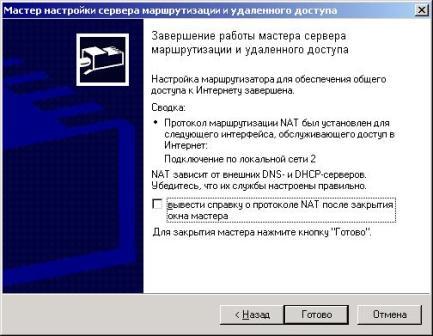

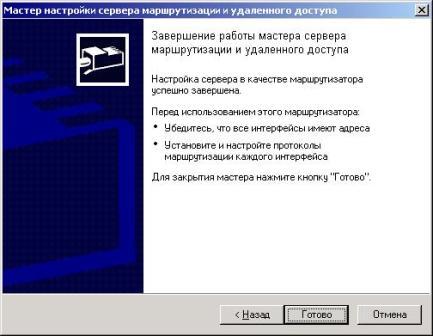

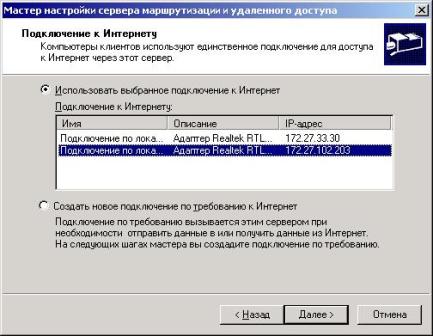

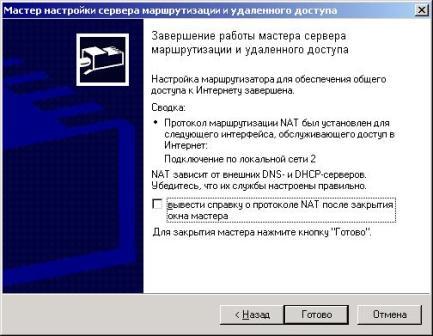

Теперь предстоит выбрать, какое из подключений выполняет функции подключения к Интернету. Выберите свой внешний сетевой адаптер и нажмите "Далее". Появится окно завершения работы мастера настройки маршрутизации.

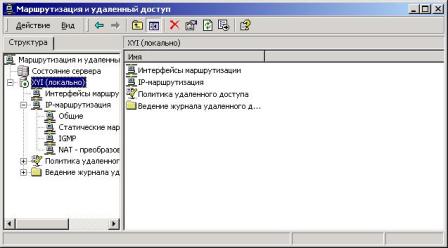

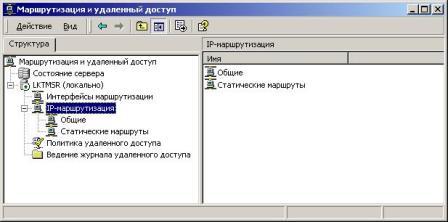

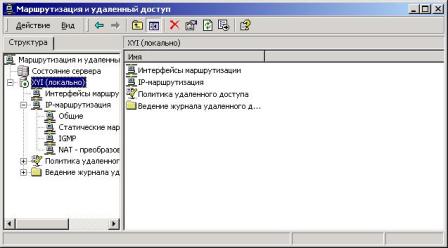

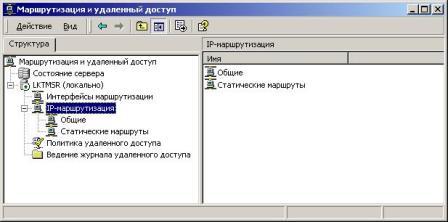

После нажатия кнопки "Готово" пройдет процесс конфигурирования и запуска службы маршрутизации и удаленного доступа, и настройка NAT завершится. Перезагрузка сервера не требуется. Окно "Маршрутизация и удаленный доступ" после окончания настройки NAT будет выглядеть следующим образом.

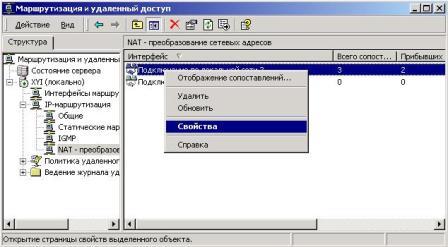

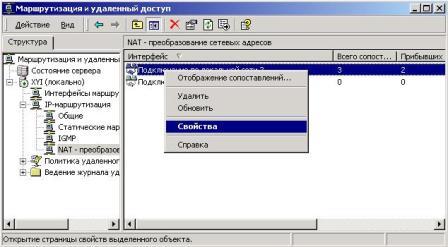

Подключение настроено, в чем вы можете убедиться, использовав утилиту ping (как - смотри выше). Казалось бы, на этом обсуждение NAT можно завершить, но есть одно "но". Дело в том, что NAT позволяет, в какой-то степени, организовать доступ к ресурсам, находящимся в вашей внутренней сети. Оговорка "в какой-то степени" означает, что далеко не все приложения при таком доступе работают. Например, у вас вряд ли получится таким образом организовать FTP-сервер, поддерживающий пассивный режим закачки, или поиграть в Counter-Strike на каком-либо внешнем сервере, а также организовать, используя какой-либо внешней сервер, видеоконференцию. Но вот устроить "из вне" доступ к WWW-серверу, расположенному во внутренней сети, вполне возможно. Если это, конечно, нужно. Не стоит забывать, что в этом случае вы своими руками проделаете брешь в вашей системе безопасности. Но все же, если есть такая необходимость, в окне "Маршрутизация и удаленный доступ" выберите пункт "NAT - преобразование". В правой части окна появится перечень ваших сетевых подключений. Щелкните на внешнем сетевом подключении правой клавишей мыши, и в появившемся контекстном меню выберите пункт "Свойства".

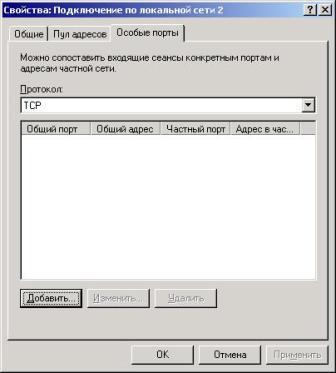

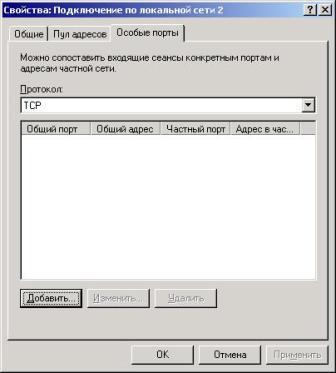

В появившемя окне свойств выберите закладку "Особые порты".

Нажмите кнопку "Добавить". Появится следующее окно.

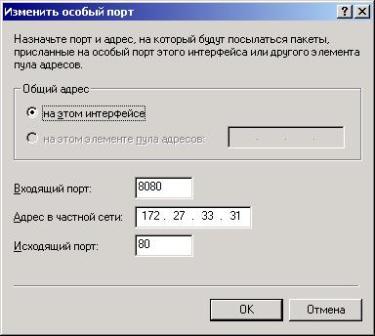

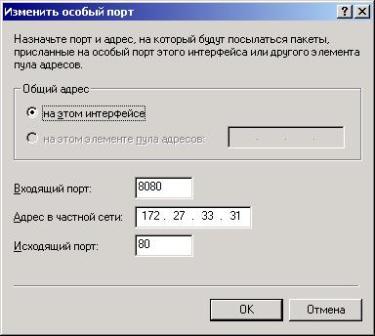

Входящий порт - введите сюда номер порта (гарантированно свободного), к которому будут подключатся внешние клиенты на вашем внешнем сетевом подключении.

Адрес в частной сети - здесь надо указать IP-адрес компьютера, находящегося в вашей внутренней сети, на котором находится приложение, к которому нужно организовать доступ.

Исходящий порт - номер порта, по которому работает приложение, нуждающееся в доступе к нему "из вне".

Прошу обратить внимание, что для некоторых приложений, помимо открытия TCP-портов, также требуется открытие UDP-портов. Так что, на всякий случай, после описанного выше процесса настройки TCP-портов, проделайте то же самое и для UDP-портов.

На этом обсуждение NAT можно считать законченным.

Переходим к третьему варианту - настройке сервера в качестве сетевого маршрутизатора. Обратите внимание, что в этом случае не только ваша внутренняя сеть сможет "общаться" с внешней, но и внешним пользователям полностью доступны ресурсы вашей внутренней сети. Надо оговориться, что такое возможно лишь в двух случаях: 1. если между вашей внутренней сетью и Internet есть промежуточное звено - корпоративная сеть вашей организации (тогда доступ к ресурсам вашей внутренней сети будут иметь лишь пользователи корпоративной сети, но не Internet); 2. если весь диапазон IP-адресов, используемых вами во внутренней сети, зарегестрирован в Internet, и ваш сервер подключен напрямую к Internet. Если ваш случай не входит в число двух, описаных выше, то лучше настройте NAT (см. второй вариант), так как от такого маршрутизатора вам не будет никакого толку. И еще обратите внимание, что в этом случае резко возрастает опасность взлома вашей сети "из вне", поэтому не установить на сервер-маршрутизатор брандмауэр, фильтрующий подключения, чистое самоубийство. Так же попрошу заметить, что если есть необходимость организации доступа внешних пользователей к вашей внутренней сети, попросите вышестоящего администратора ввести соответствующие поправки в таблицу маршрутизации (что бы при обращении компьютера из внешней сети к компьютеру, находящемуся в вашей внутренней, маршрутизатор внешней сети "знал", куда пересылать пакеты - на ваше внешнее сетевое подключение).

Ну что же, вводная часть окончена, переходим, так сказать, к делу. Вызовите окно "Маршрутизация и удаленный доступ" (как это сделать было подробно описано в начале второго варианта - см. выше). В контекстном меню вашего сервера выберите пункт "Настроить и включить маршрутизацию и удаленный доступ".

В окне выбора конфигураций подключения выберите пункт "Сетевой маршрутизатор".

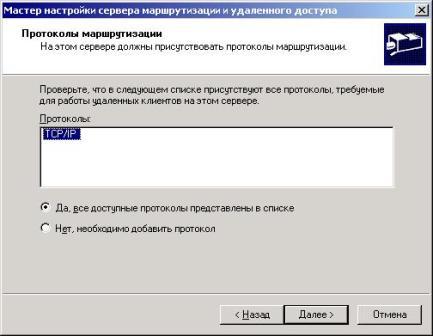

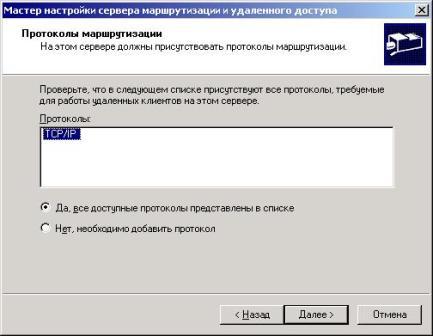

В окне выбора протоколов маршрутизации выберите нужные протоколы (чаще всего один TCP/IP).

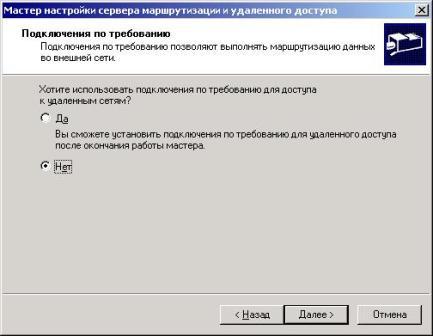

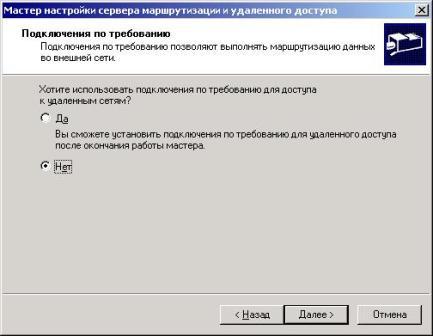

Далее мастер поинтересуется у вас, хотите ли вы использовать подключение по требованию. Если нужно, это можно настроить и потом, выберите "Нет" и нажмите "Далее".

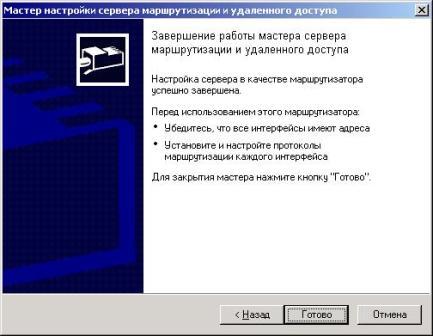

Мастер выдаст сообщение о завершении своей работы, нажмите "Готово".

После этого произойдет запуск и инициализация службы удаленного доступа, и маршрутизатор заработает.

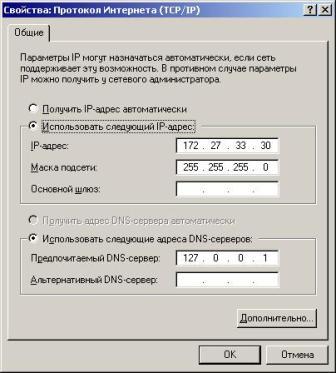

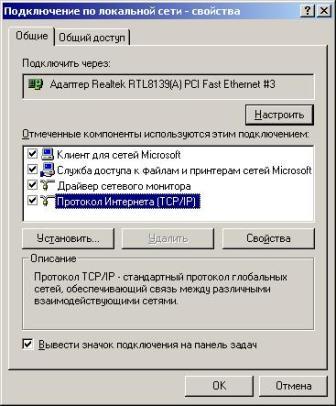

Вот мы и рассмотрели все три варианта организации подключения. На этом можно было бы и закончить, но возникает вопрос: "Какие сетевые настройки должны быть на клиентских машинах?". Тут тоже ничего сложного. Всем трем вариантам организации подключения соответствуют одни и те же настройки клиентов (настройки клиентов рассмотрены только для случая применения статических IP-адресов). Итак, вызовите свойства сетевого подключения на клиентском компьютере.

Укажите компонент "Протокол Интернета TCP/IP" и нажмите кнопку "Свойства".

IP-адрес - укажите IP-адрес компьютера. Например, если вы выбрали для внутреннего сетевого подключения IP-адрес 172.27.33.30, то можете пойти по порядку, с каждым компьютером увеличивая адрес на единицу, и первому клиенту присвоить IP-адрес 172.27.33.31. IP-адреса ни в коем случае не должны повторяться.

Маска подсети - должна быть такая же, как и у внутреннего сетевого подключения сервера.

Основной шлюз - сюда введите IP-адрес внутреннего подключения сервера.

DNS-сервера - если вы планируете разворачивать службу DNS в своей подсети (или уже развернули), укажите в качестве предпочитаемого DNS-сервера DNS-сервер вашей подсети (если развернули DNS на маршрутизаторе, укажите IP-адрес внешнего сетевого подключения), а в качестве альтернативного укажите DNS-сервер вашего провайдера. Если же развертывание DNS в вашей внутренней подсети не планируется, в качестве предпочитаемого DNS-сервера введите IP-адрес DNS-сервера вашего провайдера, альтернативный указывать не обязательно.

На этом главу 2 позвольте считать оконченной.

[Предыдущая глава] [Следующая глава]

[Скачать статью полностью (2 Mb)]

[Вернутся к оглавлению]

© Drakon, 2005-2006

Сайт управляется системой

uCoz