Прежде всего коротко о том, что такое Active Directory (далее AD). Это база данных, которая содержит информацию о пользователях, компьютерах, принтерах, сетевых ресурсах и прочих сетевых объектах. Она включает в себя систему защиты и является распределенной (т.е. может храниться одновременно на нескольких серверах). Только сервер с развернутой на нем AD может быть контроллером домена. Рекомендуется создавать несколько контроллеров (один основной, остальные резервные) для надежной работы сети и правильного баланса ее загрузки. Изменения, внесенные в AD на одном сервере, непременно передаются на все остальные (этот процесс называется репликацией).

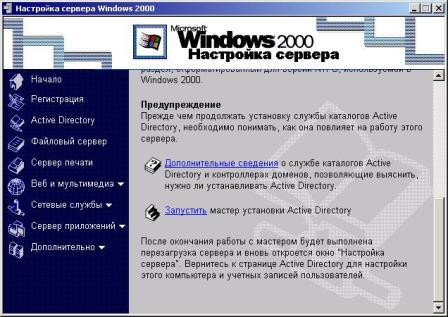

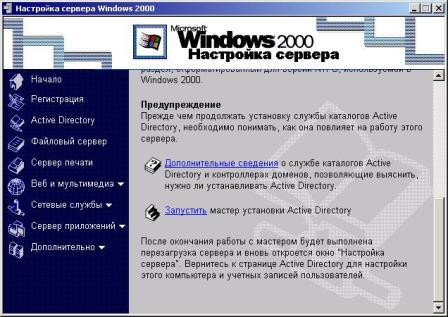

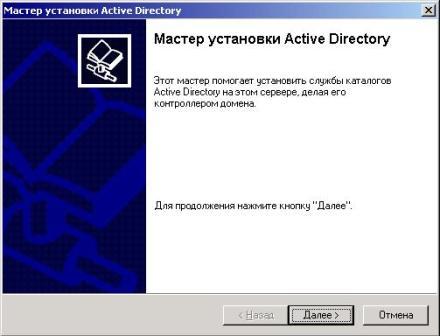

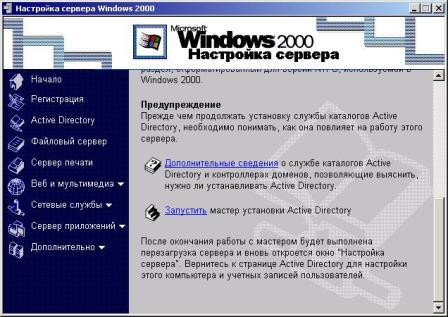

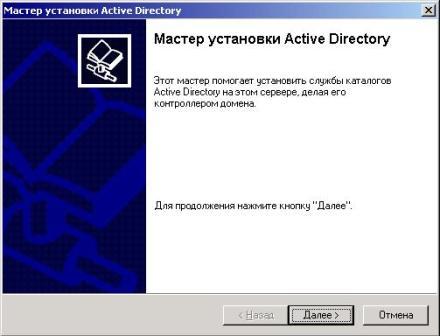

Рассмотрим процесс установки AD. В окне настройки сервера выберите пункт "Active Directory", в правой части окна выберите "Запустить мастер установки Active Directory". Если окно настройки сервера по каким-либо причинам не появляется после загрузки, вызовите его следующим образом: "Пуск" -> "Программы" -> "Администрирование" -> "Настройка сервера".

Также мастер установки AD можно вызвать, используя команду dcpromo.

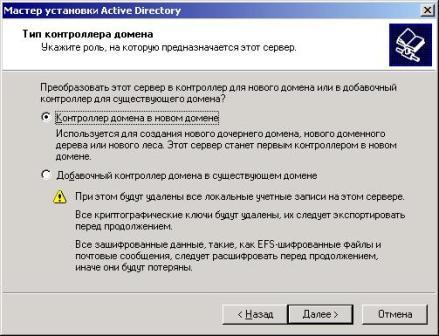

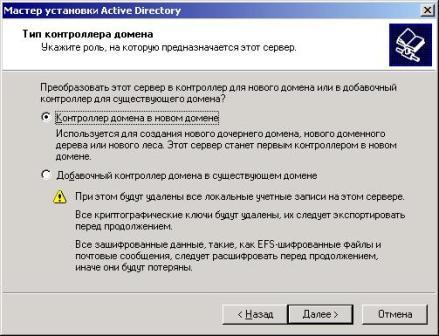

После нажатия "Далее" появится запрос, будет ли данный сервер являтся контроллером домена в новом домене или добавочным контроллером в существующем домене. Если вы создаете свой собственный домен с нуля, выберите "Контроллер домена в новом домене".

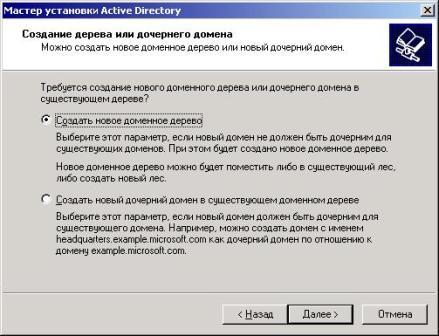

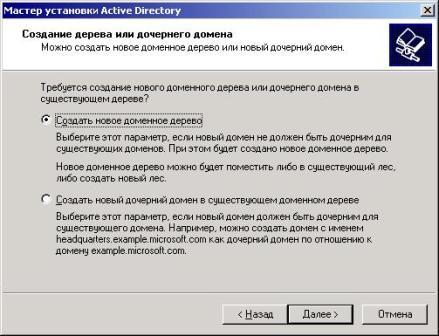

Если вы выбрали "Контроллер домена в новом домене", мастер спросит у вас, хотите ли вы создать новое доменное дерево или поместить свой домен в существующее дерево. Если вы создаете первый домен в вашей сети, выбирайте создание нового доменного дерева.

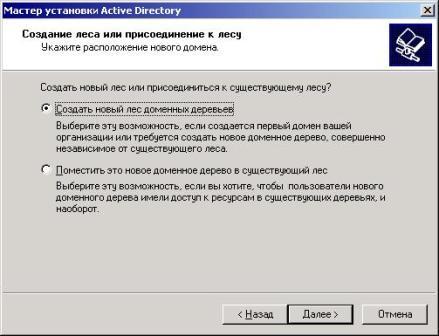

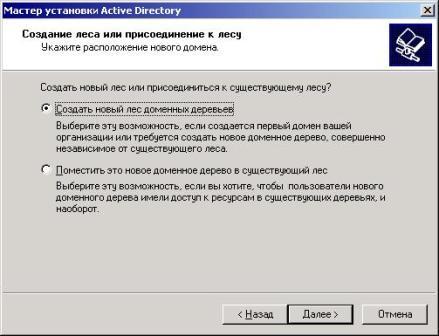

Если вы выбрали создание нового доменного дерева, следующим вопросом будет, хотите ли вы создать новый лес доменных деревьев или добавить свое доменное дерево в существующий лес. При создании первого домена в вашей сети выбирайте создание нового леса.

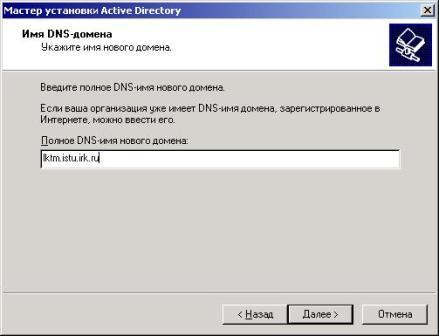

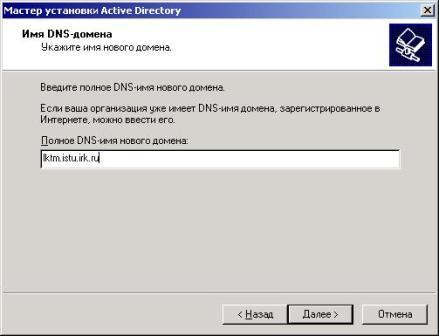

Далее мастер попросит вас ввести полное DNS-имя создаваемого домена. При присвоении имени советую делать, как принято в Internet (если в дальнейшем вы планируете интеграцию вашей сети в Internet, это вам существенно поможет). Например, вы администрируете экономический отдел фирмы "Ореол", входящей в холдинг "Главрыба". Тогда укажите DNS-имя ekonom.oreol.glavriba.ru. В этом случае администратор, например, юридического отдела сможет создать домен jurist.oreol.glavriba.ru, и оба домена будут входить в домен oreol.glavriba.ru, который, в свою очередь, будет входить в домен glavriba.ru. За счет этого структура сети будет простой и понятной.

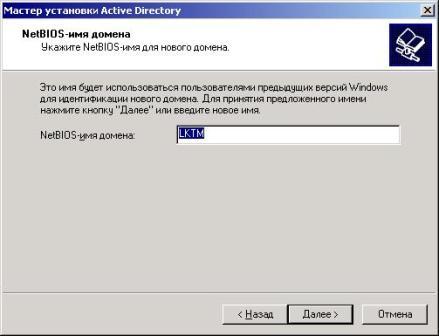

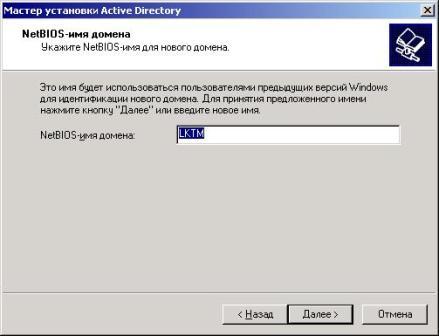

Теперь мастер попросит ввести NetBIOS-имя домена. Оставьте то, которое стоит по умолчанию.

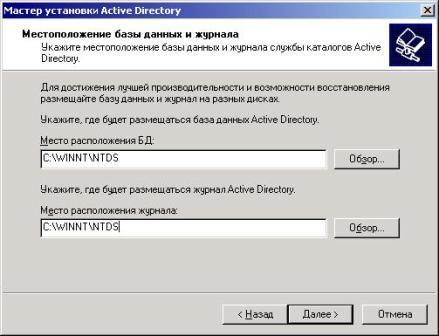

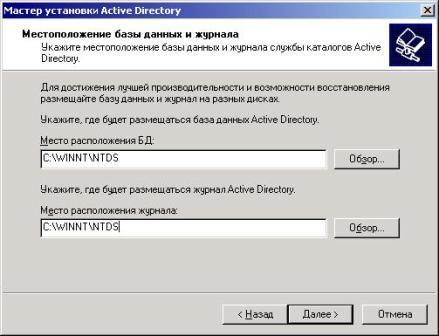

После этого появится окно с запросом, где бы вы хотели разместить базы данных и журнал AD. Их рекомендуется размещать на разных дисках.

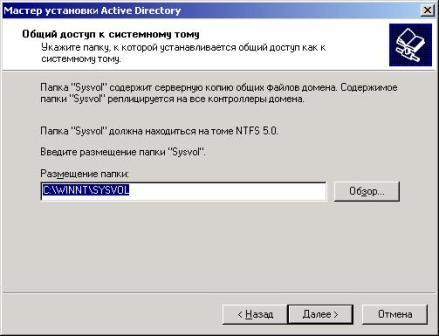

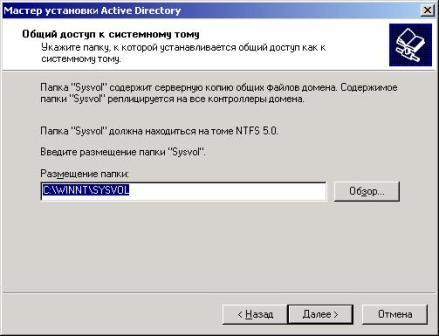

Затем необходимо указать, где будет размещаться папка Sysvol. Она будет сетевой и будет содержать системные политики и прочие необходимые для нормальной работы домена файлы. Обратите внимание, что она обязательно должна размещатся на томе с файловой системой NTFS 5.

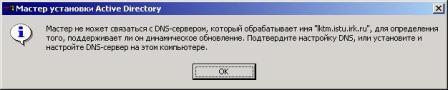

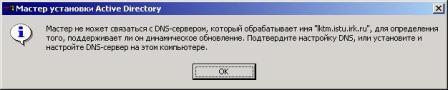

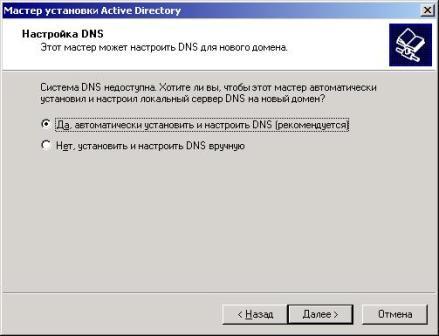

Теперь ваш сервер обратится к вышестоящему DNS-серверу, что бы зарегестрировать на нем свое DNS-имя. Если вышестоящий сервер не поддерживает динамическое обновление имен DNS (как правило, именно так и есть), то об этом будет выдано соответствующее предупреждение (просто нажмите "Ок").

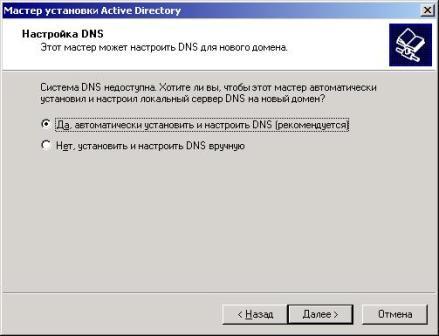

После предупреждения мастер установки предложит установить и настроить службу DNS на вашем сервере. Смело выбирайте автоматическую настройку и жмите "Далее".

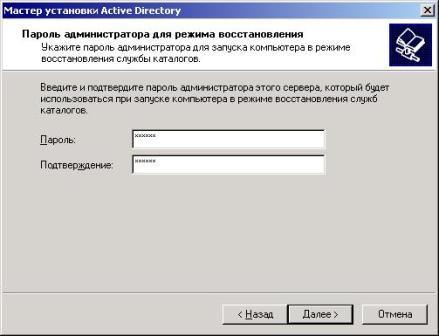

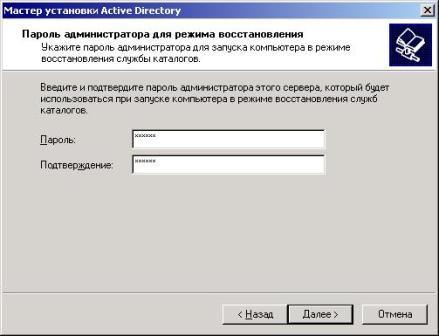

Теперь необходимо ввести пароль, который будет использоваться для работы сервера в режиме восстановления служб каталогов. Рекомендуется, что бы этот пароль не совпадал с паролем учетной записи администратора.

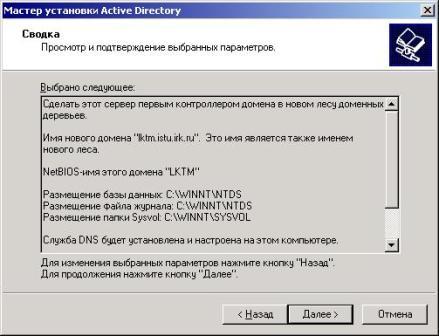

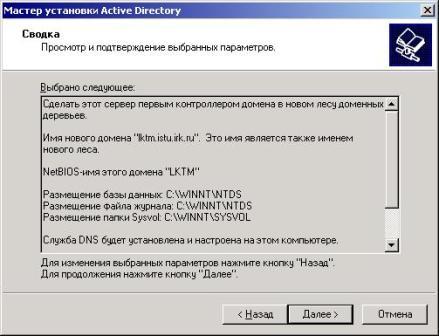

После ввода и подтверждения пароля мастер выдаст окно, в котором вы еще раз можете проверить все указанные ранее настройки и, если они вас не устраивают, вернуться назад и изменить их. Если все в порядке, жмите "Далее".

Произойдет установка и настройка AD.

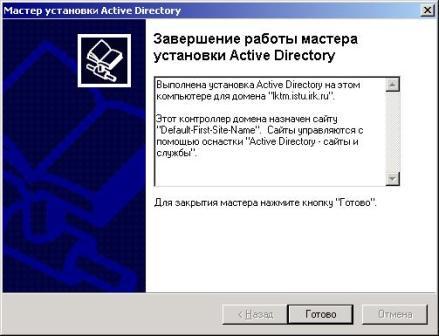

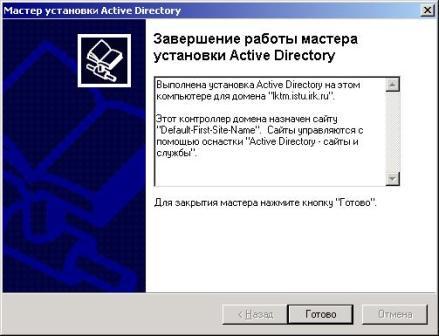

По завершению настройки мастер выдаст следующее окно. При нажатии кнопки "Готово" компьютер перезагрузится.

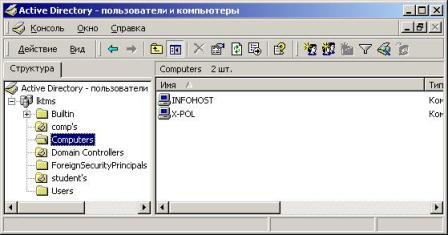

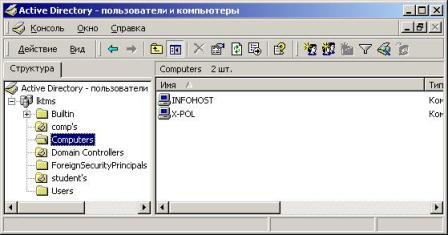

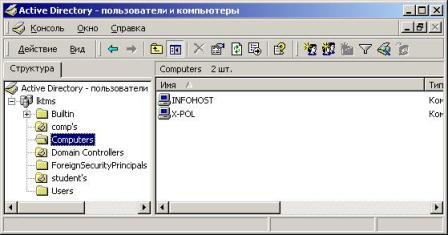

После перезагрузки мы получим полноценный контроллер домена. Теперь, если зайти в Пуск" -> "Программы" -> "Администрирование" -> "Active Directory - пользователи и компьютеры", мы увидим структуру AD. Более того, через эту консоль можно управлять AD - создавать и удалять пользователей, отключать их учетные записи, создавать группы пользователей, создавать контейнеры и папки для удобства систематизации учетных записей.

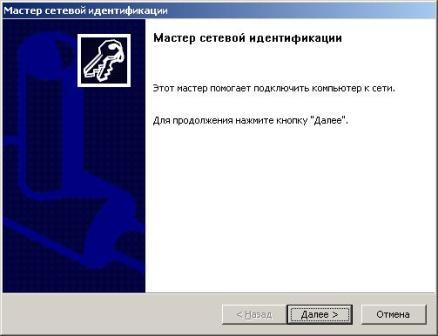

Для начала необходимо добавить рабочие станции в только что созданный домен. Это можно сделать только с рабочими станциями, находящимися под управлением Windows NT4/2000/XP. Станции под управлением Windows 95/98/ME в домен не добавляются. Что бы добавить компьютер в домен, необходимо на них зайти в "Пуск" -> "Настройка" -> "Панель управления" -> "Система" -> вкладка "Сетевая идентификация" (можно просто вызвать свойства ярлыка "Мой компьютер", находящегося на рабочем столе, нажатием правой клавиши мыши, а затем выбрать вкладку "Сетевая идентификация" в появившемся окне).

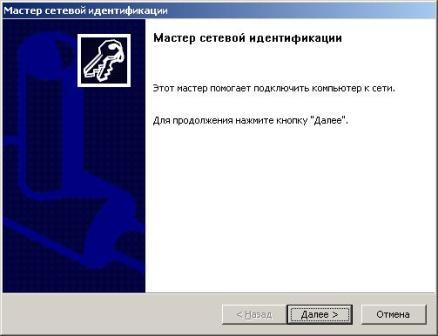

Теперь нажмите кнопку "Идентификация". Начнет свою работу мастер сетевой идентификации.

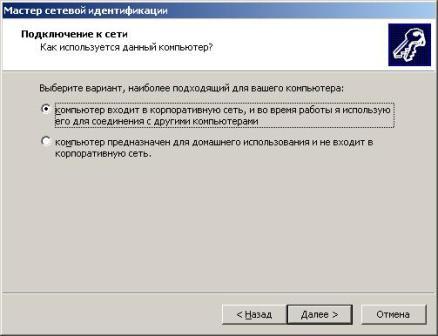

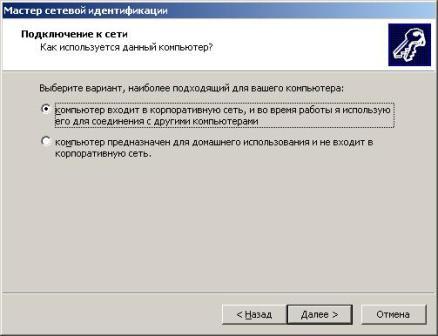

После нажатия "Далее" мастер спросит, входит ли компьтер в корпоративную сеть или предназначен для домашнего использования. Ответьте, что компьютер входит в корпоративную сеть.

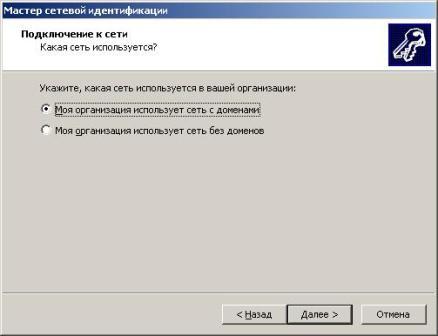

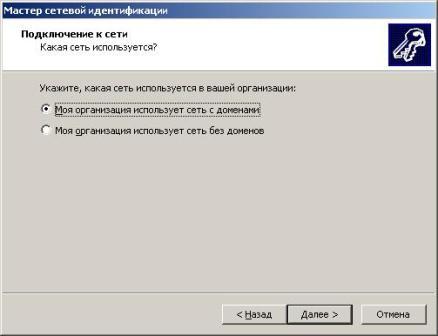

Затем в следующем окне следует ответить, что ваша организация использует сеть с доменами.

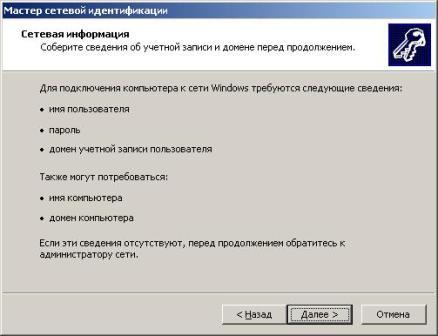

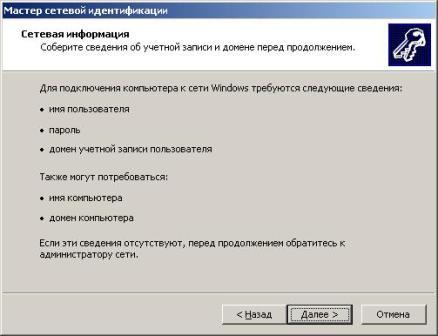

После этого мастер поставит вас в известность, какие данные вам понадобятся для добавления данного компьютера в домен.

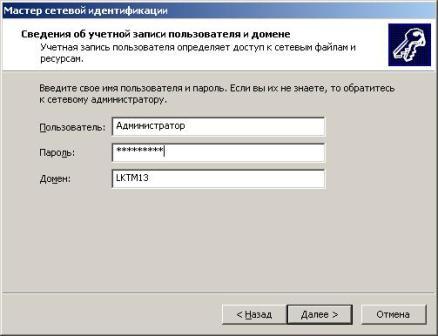

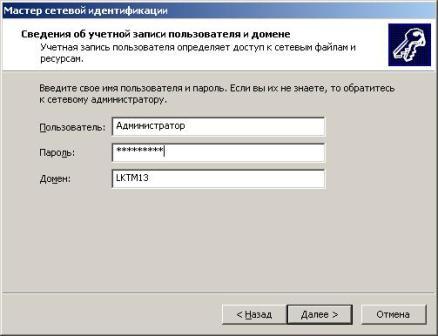

Первым делом мастер сетевой идентификации запросит у вас учетную запись и пароль администратора РАБОЧЕЙ СТАНЦИИ. Введите их в соответствующих полях. В поле "Домен" укажите сетевое имя рабочей станции (как правило оно само стоит там по умолчанию).

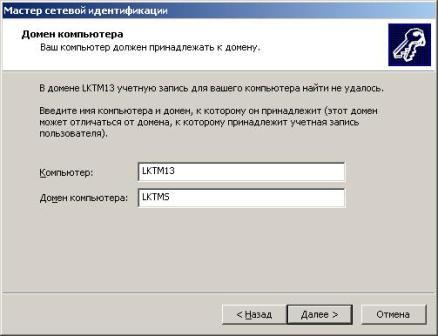

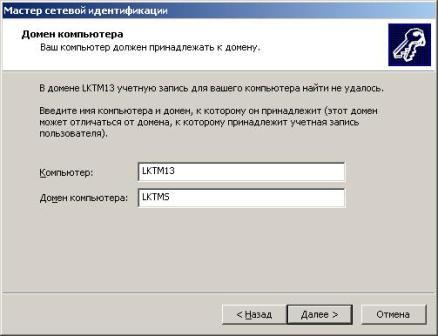

Теперь в поле "Компьютер" укажите сетевое имя рабочей станции (если его там нет), а в поле "Домен компьютера" - NetBIOS-имя вашего домена.

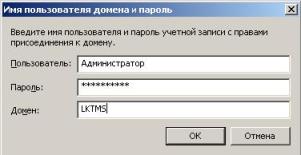

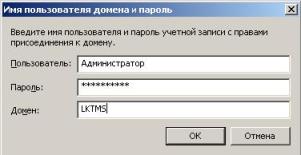

После указания имени домена надо ввести учетную запись и пароль пользователя домена, обладающего правами присоединения рабочих станций к домену (в нашем случае это будет учетная запись администратора ДОМЕНА).

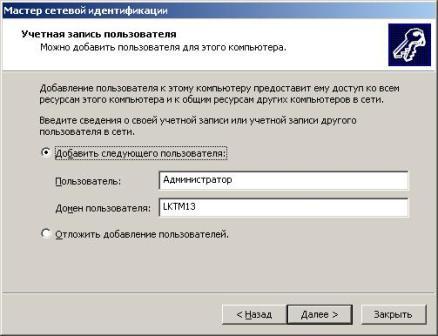

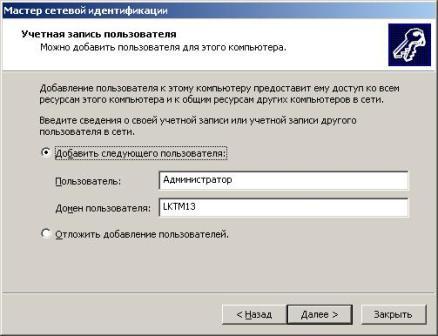

Следующим окном будет окно добавления пользователей, в котором мастер спросит, стоит ли добавить нового пользователя (администратора рабочей станции) в список пользователей рабочей станции. Выберите добавить и нажмите "Далее".

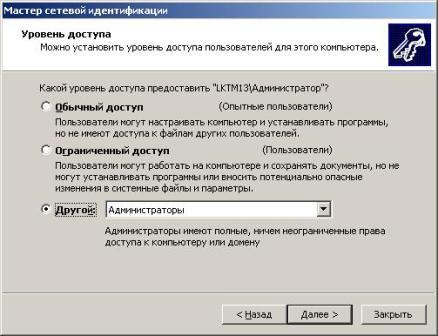

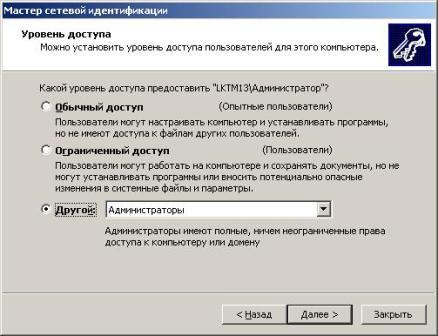

Теперь надо указать, какие права на рабочей станции будет иметь добавляемый пользователь. Выбирайте на ваше усмотрение, но все же, на мой взгляд, стоит предоставить учетной записи администратора рабочей станции администраторские же права, так как надо оставить на будущее "черных ход" для себя любимого ;-)

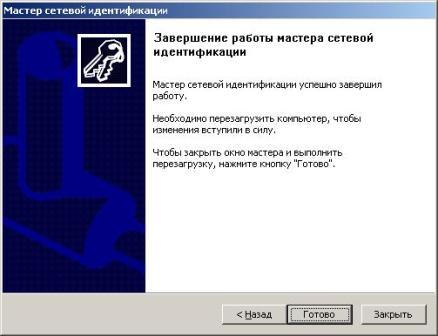

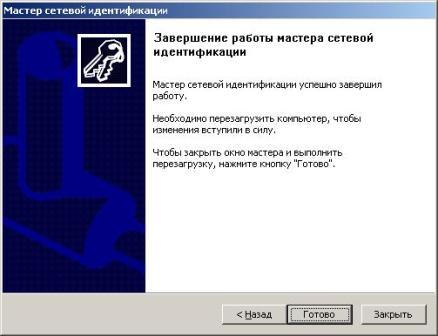

Ну вот и добрались до завершающего окна работы мастера.

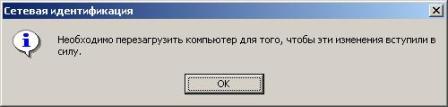

После нажатия кнопки "Готово" появится предупреждение о необходимости перезагрузки компьютера для вступления изменений в силу. Нажмите "Ок" на предупреждении, затем "Ок" в окне сетевой идентификации, и ответьте "Да" на предложение о перезагрузке компьютера.

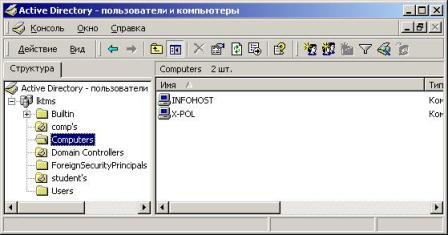

После перезагрузки ваш компьтер должен стать полноценным членом домена. Убедиться в том, так это или нет, можно следующими способами. Во-первых, он должен появится в AD в папке Computers.

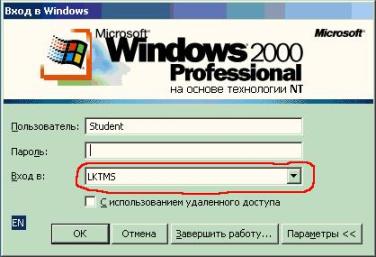

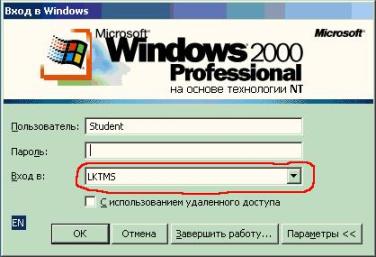

Во-вторых, окно ввода пароля на рабочей станции теперь должно содержать поле выбора домена (поле "Вход в" на рисунке).

Если же никаких подобных изменений не наблюдается, или, более того, в ходе добавления компьютера в домен выскакивали какие-либо ошибки, проверьте настройки сетевых подключений на рабочей станции и сервере, обратив особое внимание на IP-адреса DNS-серверов.

Итак, что же мы получили после добавления компьютера в домен? Теперь доступ к компьютеру имеют как бы два типа пользователей - локальные и пользователи домена. Переключаются эти типы довольно просто - в окне ввода пароля. Если в поле "Вход в" указано имя домена, то будут входить пользователи домена, если же указано имя локального компьютера, то будут входить локальные пользователи (созданные только на этом компьютере). Более того, после добавления компьютера в домен администраторы домена получают на нем права администраторов (локального компьютера), пользователи домена получают права пользователей, а гости домена получают права гостей, если, конечно, ничего принудительно не поменять. Такое положение вещей существенно упрощает расстановку доступов к локальным папкам. Например, в папки, в которые имеет доступ администратор локального компьютера, будут иметь доступ и администраторы домена.

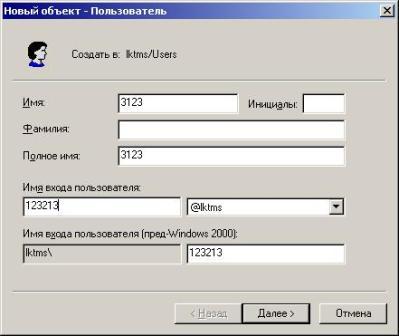

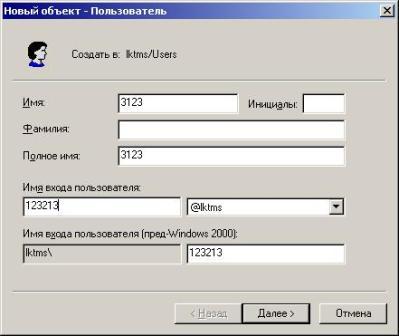

Теперь рассмотрим, как создать нового пользователя. Зайдите в консоль "Active Directory - пользователи и компьютеры" и щелкните правой клавишей мыши на папке "Users". Выберите в появившемся контекстном меню "Создать" -> "Пользователь". В появившемся окне создания нового объекта обязательными для заполнения являются поля "Имя" и "Имя входа пользователя", однако считается правилом хорошего тона заполнить их все.

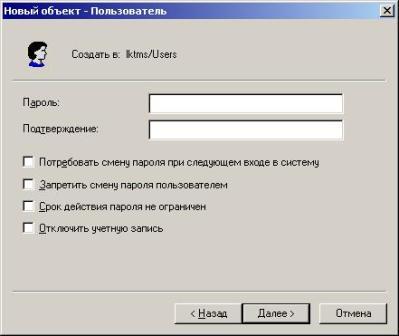

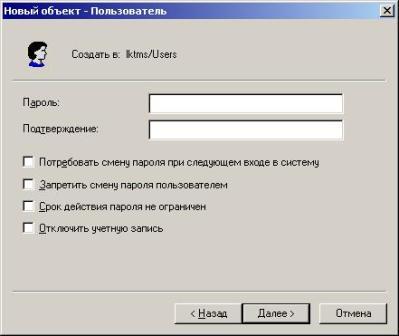

В следующем окне можно задать пароль пользователю.

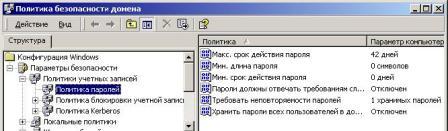

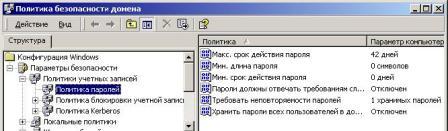

Что бы он не смог его сменить, установите галочку "Запретить смену пароля пользователем". Если же напротив, вы желаете, что бы пользователь сам придумал себе пароль, а вы его не знали - поставьте галочку "Потребовать смену пароля при следующем входе в систему". Галочку "Срок действия пароля не ограничен" устанавливайте, если вы не хотите, что бы система сама потребовала поменять пароль через некоторое время. Время принудительной смены пароля, а также требования к его сложности и прочие параметры можно сменить, зайдя в консоль администрирования "Политика безопасности домена" -> "Параметры безопасности" -> "Политики учетных записей" -> "Политика паролей". Для самого сервера все эти настройки меняются таким же образом в консоли "Политика безопасности контроллера домена". Прошу обратить внимание, что для рабочих станций домена и для серверов имеются разные консоли.

И, наконец, если вы не хотите, что бы пользователь сразу после создания учетной записи мог войти в систему, поставьте галочку "Отключить учетную запись". В следующем окне мастер создания пользователей предоставит вам всю введенную ранее информацию, которую вы можете утвердить, нажав кнопку "Готово". Все, пользователь создан.

Если теперь вызвать свойства созданного пользователя, то можно существенно дополнить информацию, введенную при создании, и ввести для него дополнительные ограничения. В русскоязычной версии Windows 2000 Server свойства пользователя хорошо расписаны и достаточно понятны, так что никаких дополнительных пояснений по этому поводу я делать не буду.

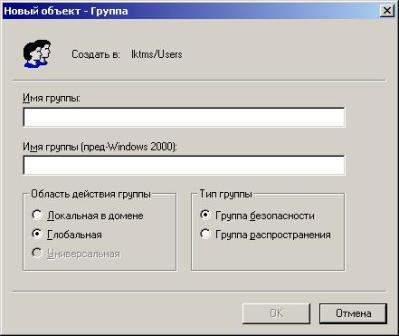

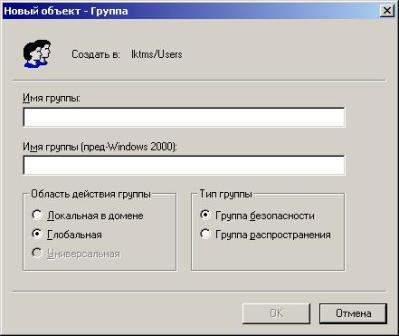

Для облегчения расстановок доступов пользователей к сетевым ресурсам, пользователей можно объединять в группы. Для этого можно использовать либо стандартные (созданные самой Windows 2000 Server) группы, либо, если они вас не устраивают, создать собственные. Для создания группы вызовите контекстное меню папки "Users" и выберите в нем "Создать" -> "Группа". Появится одно единственное окно создания группы.

Введите в нем имя группы и укажите остальные свойста. Если хотите, что бы группа действовала во всем лесе доменов, выберите "Глобальная", если же желаете сделать так, что бы она действовала в рамках одного домена, выбирайте "Локальная в домене". Группа безопасности предназначена для назначения доступов к сетевым ресурсам. Группа распространения - для массовых рассылок (например, электронной почты). Так что в большинстве случаев вам будет нужна именно группа безопасности. После введения всех необходимых данных нажмите "Ок". Созданная группа появится в папке "Users" в AD. Если вызвать свойства только что созданной группы (да и вообще любой группы безопасности), то, помимо вкладок "Общие" и "Управляется", имеющих чисто информативный характер, можно увидеть вкладки "Члены группы" и "Член групп". На вкладке "Члены группы" задаются пользователи и другие группы, входящие в данную группу. На вкладке "Член групп" задаются группы, в которые входит данная группа.

Если посмотреть в консоли AD содержимое папки "Computers", то можно увидеть, что каждый компьютер домена тоже имеет свою учетную запись. Она также, как и учетная запись обычного пользователя, может быть отключена, удалена и т.д. Именно под этими учетными записями рабочие станции получают доступ к различным необходимым сетевым ресурсам еще до входа какого-либо пользователя в систему. Но вот поставить доступ, например, к сетевой папке для какого-либо отдельного компьютера не получится.

В завершении этой главы хочу отметить еще одну особенность AD. Дело в том, что в этой базе данных за каждым пользователем закреплен уникальный числовой идентификатор, который генерируется системой каждый раз при создании нового пользователя. И доступ к сетевым ресурсам расставляется именно по этим числовым идентификаторам, а не как в Windows NT4, по имени пользователя. То есть, если вы создали пользователя Vasja Pupkin, дали ему доступ к сетевой папке //Server/Music, затем удалили его из AD, и вновь создали пользователя с таким же именем, то сам Вася, при следующем входе в сеть, очень удивится, что его лишили доступа к любимой музыке. Доступ к папке прийдется переназначать. То есть, в случае гибели сервера, если вместе с ним погибла и AD, даже если вы после переустановки все настроили один в один как было раньше, все равно прийдется передобавлять рабочие станции в домен (так как с их точки зрения он будет абсолютно новый) и переназначать доступы на все сетевые ресурсы.

[Предыдущая глава] [Следующая глава]

[Скачать статью полностью (2 Mb)]

[Вернутся к оглавлению]

© Drakon, 2005-2006

Сайт управляется системой

uCoz