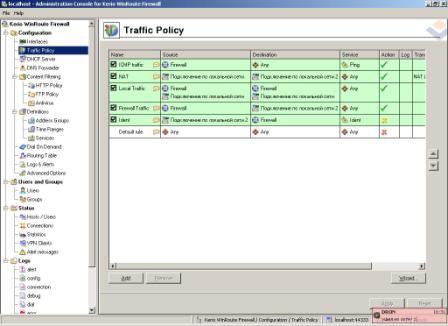

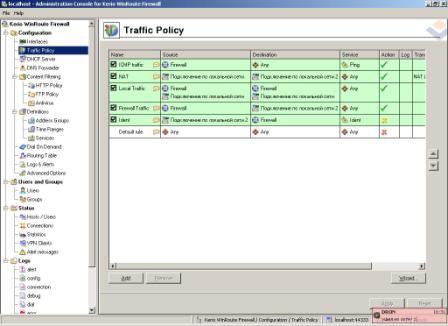

Ну вот, то была присказка, добрались, наконец, и до сказки. Перед вами открылась во всей своей красе консоль администрирования, с помощью которой вы и будете теперь объяснять файерволу, что вам от него надо, а так же просматривать сетевой траффик, логи, ну и еще много чего интересного.

Теперь я пройдусь сверху вниз по пунктам меню консоли администрирования (по каким подробно, по каким не очень).

Interfaces - если вы используете для подключения к внешней сети (Inetrnet) сетевую карту, то здесь для вас ничего особо интересного. Если же модем - то советую разобраться поподробнее, так как тут можно будет настроить распорядок работы модема по дням и часам, указать имя пользователя и пароль для подключения, установить соединение и т.д.

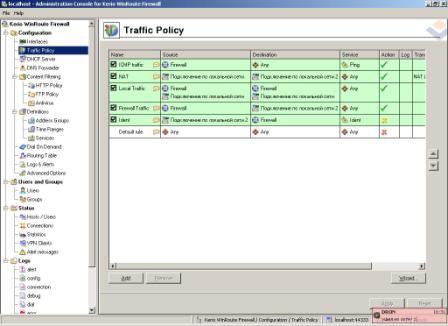

Traffic Policy - самый важный и необходимый, на мой взгляд, пункт меню. Здесь можно создавать, удалять и редактировать правила подключения между внешней и внутренней сетями, разрешать и запрещать доступы к портам сервера, в том числе к удаленному администрированию самого файервола. При настройке по умолчанию после установки KWF запрещает любые подключения из вне к серверу и к компьютерам внутренней сети. У пользователя, пытающегося подключиться "из вне" к вашему серверу, может создаться впечатление, что ваш сервер вообще отключен (от электросети или ЛВС), так как он не будет "откликаться" даже на утилиту "ping". В принципе, это даже к лучшему, но только в том случае, если вам не нужно иметь у себя на сервере или во внутренней сети доступные "из вне" службы (FTP, HTTP, HTTPS и т.д.). Ну а если нужно - прийдется добавлять правила, разрешающие доступ к ним. Что бы было понятно, как это делается, я рассмотрю несколько примеров.

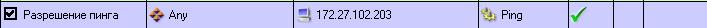

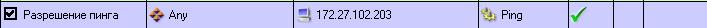

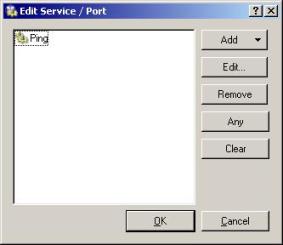

Предположим, вам нужно разрешить внешним пользователям пинг вашего шлюза, что бы они имели возможность проверять его наличие в сети. Тогда жмем кнопку Add и добавляем следующее правило:

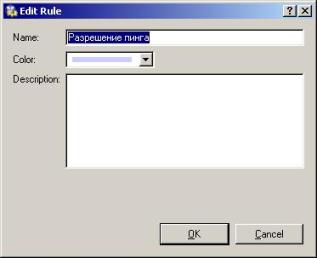

Для тех, кто пока ничего не понял, поясню. Первый столбец - Name (имя) - здесь вводится имя и выбирается цвет создаваемого вами правила (цвет носит чисто декоративный характер). Здесь же можно временно отключить (не удаляя) правило, сняв черную галочку и нажав кнопку Apply внизу окна. Все окна редактирования правила вызываются двойным щелчком мыши по соответствующей ячейке.

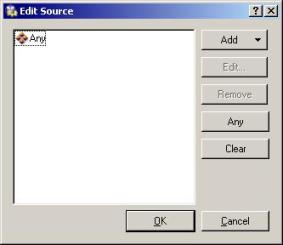

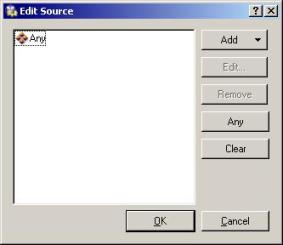

Второй столбец - Source (источник) - здесь определяется инициатор соединения. Инициатором может быть либо отдельный хост (Host), либо диапазон IP-адресов (IP range), либо группа IP-адресов - IP address group (должна быть заранее создана), либо подсеть (Network/mask), либо сетевое подключение (Network connected to interface), а также пользователь или сам файервол. Если оставлено стоящее по умолчанию значение Any, то подразумевается, что имеется в виду любой возможный инициатор соединения. В нашем примере вместо Any можно было бы указать IP-адреса нужных вам компьютеров, что бы обезопасить устанавливаемое соединение.

Третий столбец - Destination (Адресат) - здесь определяется адресат устанавливаемого соединения. Меню редактирования адресата я рассматривать не буду, так как оно ничем не отличается от меню редактирования источника.

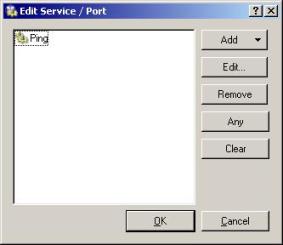

Четвертый столбец - Service (Сервис) - здесь определяется сам сервис (из списка), либо TCP/UDP порт (или порты), по которым устанавливается соединение. Стоящее по умолчанию Any означает любой.

Пятый столбец - Action (Действие) - здесь задается, будет разрешено (Permit) или напротив, запрещено (Deny, Drop), устанавливаемое соединение.

Шестой столбец - Log (Файл регистрации) - здесь можно настроить слежение за данным правилом.

Седьмой столбец - Translation (Перевод) - здесь можно настроить перевод данного подключения (об этом позже).

Итак, теперь, если рассмотреть созданное нами правило, как некий алгоритм, получим следующее: любому компьютеру разрешен пинг внешнего интерфейса (в моем случае 172.27.102.203 и есть IP-адрес внешнего интерфейса). Слежение не вести, перевода нет.

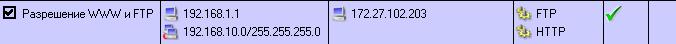

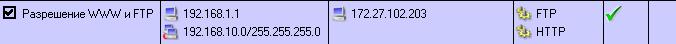

Рассмотрим еще один пример - вам нужно разрешить доступ к веб- и FTP-серверам, находящимся на вашем шлюзе (в таких случаях всегда подразумевается внешний сетевой интерфейс шлюза) с хоста 192.168.1.1 и с подсети 192.168.10.0.

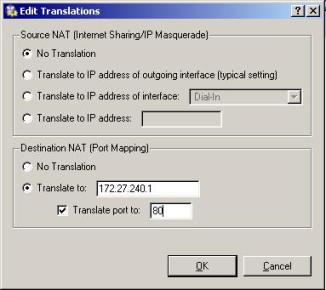

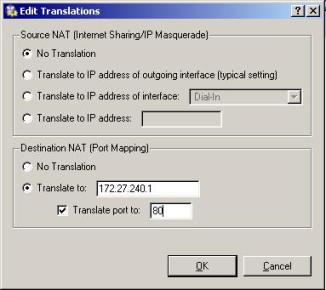

Рассмотрим случай посложнее. Предположим, ваш веб-сервер с вашего шлюза (у меня это 172.27.102.203) переехал на хост с IP-адресом 172.27.240.1. Как быть? Оповещать об этом всех пользователей? Нет, можно сделать проще. Создаем следующее правило:

Теперь редактируем ячейку в столбце Translation следующим образом:

Все, осталось только нажать кнопку Apply внизу окна, и пользователи будут автоматически пересылаться на новый IP-адрес.

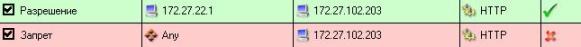

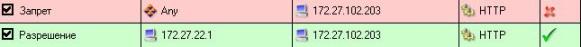

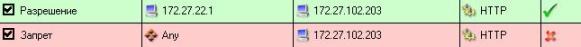

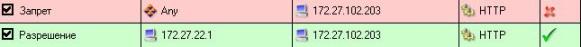

Еще надо добавить, что порядок, в котором правила распологаются в списке, тоже имеет большое значение. Вышестоящие правила имеют приоритет над нижестоящими. Допустим, вам нужно, что бы только пользователь с IP-адреса 172.27.22.1 имел доступ к вашему веб-серверу. Тогда верная таблица правил будет выглядеть вот так:

Если же разместить правила наоборот, то никто без исключения не будет иметь доступа к веб-сайту, так как запрещающее правило имеет больший приоритет.

DHCP Server - этим не пользовался. Зачем? Встроенный в Windows 2000 Server меня вполне устраивал.

DNS Forwarder - это не самостоятельный DNS-сервер, а лишь перенаправитель DNS-запросов. В случае, если Kerio Winroute Firewall установлен на контроллере домена - выключите DNS Forwarder немедленно, так как возникает конфликт со службой DNS Windows 2000 Server. Если же KWF установлен не на контроллере домена и DNS Forwarder вам нужен, я думаю, вы легко и просто разберетесь в его настройке.

HTTP Policy - здесь задаются правила доступа к веб-сайтам, ограничения на загружаемое содержимое веб-страниц, а также настройки встроенного прокси-сервера.

Вкладка URL Rules (правила URL) - здесь создаются правила для доступа к веб-сайтам. Прошу заметить, что они действуют только для пользователей, "ходящих" в Internet через прокси-сервер KWF. Иначе они просто бесполезны.

Итак, давайте рассмотрим окно создания (редактирования) правил поподробнее. Нажимаем кнопку Add (добавить) внизу окна. В появившемся окне HTTP Rule на вкладке General (главные) задаем следующие параметры.

Description - в этом поле задается имя правила. Лучше придумайте его таким, что бы в дальнейшем было легко разобраться, и не только вам.

В категории If user accessing the URL is вы определяете пользователей, на которых распространяется данное правило. Возможны два варианта: правило распространяется на всех пользователей - any user (в этом случае можно отключить/включить для данного правила идентификацию пользователей галочкой do not require authentication) или только на выбранных вами - selected user(s) (пользователи должны быть предварительно созданы, как именно - рассмотрю далее).

Категория And URL matches criteria предназначено для указания свойств адресов URL, к которым будет разрешен либо запрещен доступ. Здесь возможны 4 варианта:

1. URL begins with (URL начинающийся с...). Если стоит символ * - имеются в виду все адреса URL. Если же, например, написать так: sex* - будут иметься в виду все URL-адреса, начинающиеся со слова sex (например, sexonic.com). При записи в виде *sex* будут иметься в виду адреса URL, содержащие слово sex (например, www.bigsexorgy.net, womensex.com). Некоторые особо горячие администраторы могут сразу по прочтении этого абзаца кинуться перекрывать таким образом ненавистным пользователям доступ к их любимой порнушке. Скажу сразу - это надо делать не таким сложным и громоздким способом, есть варинты гораздо проще, но об этом немного позже.

2. is in URL group (если URL находится в группе). Список групп и входящих в них адресов URL находится на вкладке URL Groups пункта меню HTTP Policy. Здесь можно создать и свою группу, нажав кнопку Add внизу окна. Например, давайте создадим группу под названием Oblom useram и включим в нее все URL, содержащие слово chat (*chat*).

Нажмите ОК. Теперь, если вновь нажать кнопку Add и выбрать в появившемся окне имя созданной нами группы Oblom useram, можно таким же образом добавить в нее еще адреса, содержащие слова porn (*porn*), sex (*sex*) и dosug (*dosug*). Также можно прикрыть скачку пользователями нежелательных для вас типов файлов. Для этого добавьте в группу адреса такого вида: *.exe, *.avi, *.mp3 и т.д. Да, чуть не забыл - что бы все это точно работало, установите слева от адресов черные галочки, как это сделано в созданных самими производителями KWF группах. Перекрыть вышеупомянутым способом всю порнушку, может, конечно, и не удастся, но некоторых не особо упорных пользователей такие меры успокоят.

3. is rated by ISS OrangeWeb Filter rating system (если содержимое адреса совпадает с упомянутым в фильтре ISS OrangeWeb). В этом случае, нажав кнопку Select Rating, вы, при хотя бы минимальных знаниях английского, сможете сами отобрать категории сайтов, на которые создаваемое правило будет распространяться.

4. is any URL where server is specified by an IP address (любой адрес URL, где сервер определен IP-адресом). Некоторые пользователи, что бы обойти запреты по содержимому имен URL, могут прибегнуть к небольшой хитрости - указывать IP-адреса сайтов вместо их URL.

Категория Action (действие). Здесь надо указать только один из двух возможных вариантов: либо запретить (Deny access to the Web site), либо разрешить (Allow access to the Web site) перечисленным ранее пользователям доступ к сайтам, удовлетворяющим указанным в предыдущей категории условиям. Галочка Log своей установкой включает слежение за этим правилом.

Следующая вкладка окна создания HTTP правила - Advanced (Дополнительно).

В категории Additional rule conditions можно задать дополнительные свойства правила. Valid at time interval (допустимый интервал времени) - здесь можно либо самому создать новый интервал времени для данного правила, нажав кнопку Edit, либо выбрать из выпадающего списка ранее созданный (по умолчанию установлено значение Always - всегда). Создание интервала времени для правила я рассмотрю ниже.

Valid for IP address group (применить данное правило к группе IP-адресов) - здесь при нажатии кнопки Edit можно создать группу IP-адресов компьютеров, на которые будет распространяться данное правило. Если группа была создана ранее, ее можно выбрать в выпадающем списке. По умолчанию установлено значение Any (любой). Как создать группу IP-адресов, я рассмотрю ниже.

Valid if MIME type is (действует, если объект MIME типа) - здесь можно задать тип объектов, в отношении которых действует данное правило. * - любой объект, image - картинка, application - анимация, text - текст и т.д.

Поле Denial options активно, только если вы выбрали на предыдущей вкладке General действие Deny access to the Web site (Запретить доступ к Web-сайту). Здесь возможны три варианта:

1. Show denial page (показывать запрещающую страницу) - при этом варианте в поле Denial text можно указать текст, который будет отображаться на запрещающей странице. Галочка Users can Unlock this rule при своей установке запрещает пользователям разблокирование этого правила.

2. Show blank page (without any text or graphics) - показать пустую страницу (без какого-либа текста или графики).

3. Redirect to URL - перенаправить на URL. Если выложить на веб-сайте вашего предприятия страничку с текстом, поясняющим, почему доступ к данной информации был запрещен, то здесь можно прописать ее адрес, и пользователи, вместо доступа к запрещенным страницам, будут каждый раз перенаправляться на эту страничку.

Вкладка Content rules (дополнительные правила) активна, только если вы на вкладке General выбрали пункт Allow access to the Web site (разрешить доступ к веб-сайту).

Здесь можно запретить/разрешить (Deny/Allow) загрузку Java-скриптов, элементов ActiveX и прочего содержимого веб-страниц в рамках созданного правила, либо оставить эти ограничения по умолчанию (Default). Ограничения, оставленные по умолчанию, запрещаются или разрешаются (для всех правил) установками галочек на вкладке Content rules пункта меню HTTP policy. Ниже имеются две галочки - Deny web pages containing forbidden words in HTML code (Запретить веб-страницы, содержащие запрещенные слова в HTML-коде) и Scan contents for viruses according to scanning rules (Сканировать содержимое страниц согласно правилам проверки на вирусы). Сами запрещенные слова, а также необходимое для запрещения доступа к странице количество их повторений создаются, редактируются и удаляются на вкладке Forbidden words пункта меню HTTP policy.

На этом тему создания HTTP-правил позвольте считать законченной. Осталось только добавить, что для выхода пользователей в Internet необходимо, перво-наперво, создать правило, разрешающее доступ всем пользователям (any user) к любым веб-страницам (URL begins with *), а уже потом над ним создавать запрещающие правила. Именно над ним, так как в HTTP-правилах больший приоритет имеют вышестоящие правила.

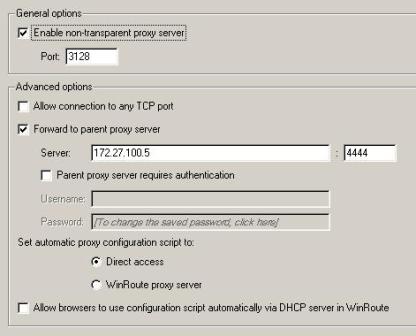

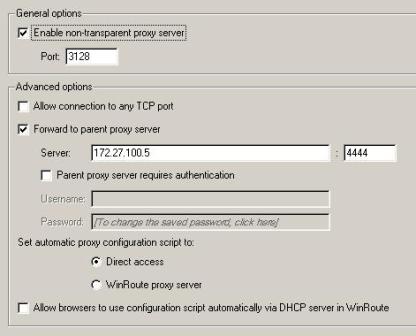

На вкладке Proxy Server пункта меню HTTP Policy задаются настройки встроенного в KWF прокси-сервера. Хочу еще раз напомнить, что без него в HTTP-правилах нет никакого смысла, так как они действуют только на подключения к Internet, идущие через прокси-сервер. Итак, рассмотрим настройки прокси-сервера KWF.

Галочка Enable non-transparent proxy server - включает/выключает прокси-сервер.

Port - порт, по которому будет работать прокси-сервер. По умолчанию это 3128, но при желании его можно заменить на любой незанятый.

Allow connection to any TCP port (разрешить подключение к любому TCP порту) - это лучше не включать.

Forward to parent proxy server (перенаправить на родительский прокси-сервер) - если над вами есть вышестоящий прокси-сервер, необходимо включить эту опцию. При включении в поле Server необходимо указать IP-адрес родительского прокси-сервера, а в поле через двоеточие - порт, через который он работает.

Если вышестоящий прокси-сервер требует авторизации (ввода имени пользователя и пароля), надо включить опцию Parent proxy server requires authentication, и в полях Username и Password ввести имя пользователя и пароль соответственно. У некоторых читателей может возникнуть вопрос: Можно ли с вышестоящего прокси-сервера (например, под управлением Squid) перенаправить через прокси-сервер KWF запрос авторизации? Отвечаю: к сожалению, нет.

Параметр Set automatic proxy configuration script to (установить сценарий автоматической настройки прокси-сервера для). Здесь возможны два варианта:

1. Direct access - прямой доступ. Применяется, если вышестоящий прокси-сервер находится не под управлением Kerio Winroute Firewall.

2. WinRoute proxy server - скрипт автоматической настройки для WinRoute. Применяется, если вышестоящий сервер находится под управлением Kerio Winroute Firewall.

Галочка Allow brousers to use configuration script automatically via DHCP server in WinRoute - включает/выключает разрешение браузерам автоматически использовать скрипт конфигурации через DHCP-сервер WinRoute.

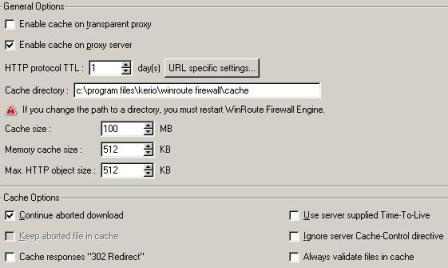

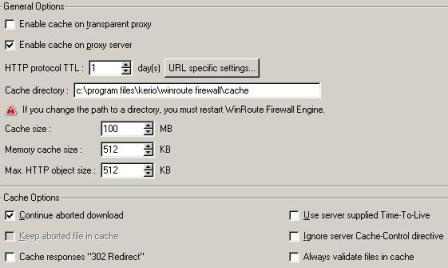

Вкладка Cache пункта меню HTTP Policy позволяет изменять настройки кэша прокси-сервера KWF.

Enable cache on transparent proxy - включить кэш для прозрачного прокси (кэш прямого доступа к Internet).

Enable cache on proxy server - включить кэш для прокси-сервера.

HTTP protocol TTL (Time to Live) - время для жизни объектов HTTP, находящихся в кэше. Нажав кнопку URL specific settings, можно установить его различным для различных URL.

Cache directory - здесь указывается путь к директории, в которой будут находиться файлы кэша.

Cache size - максимальный размер кэша на жестком диске. Максимальное значение: при файловой системе FAT16 - 2 Гб, при остальных файловых системах - 4 Гб.

Memory cache size - максимальный размер кэша в оперативной памяти. Должен быть не более 10% от объема оперативной памяти компьютера.

Max. HTTP object size - максимальный размер HTTP объекта, помещаемого в кэш.

Галочка Continue aborted download - продолжать прерванную загрузку. При ее установке объекты HTTP, загрузка которых прервана, все равно загружаются в кэш.

Галочка Keep aborted file in cache - сохранять оборванные файлы в кэше. При ее установке файлы, закачка которых не завершена, остаются в кэше. При последующем обращении к этим файлам идет уже докачка. Включенный параметр Continue aborted download запрещает включение этого параметра.

Остальные параметры кэша менее важны, и поэтому я не буду их рассматривать.

[Предыдущая глава] [Следующая глава]

[Скачать статью полностью (2 Mb)]

[Вернутся к оглавлению]

© Drakon, 2005-2006

Сайт управляется системой

uCoz